Los 32 estados con ciberataques a periodistas

En febrero de 2005 nos reunimos un equipo de 22 defensoras de los Derechos Humanos, todas dirigíamos refugios para mujeres, niñas y niños víctimas de violencia extrema. Cuando saqué mi radio satelital y hablé de seguridad de las comunicaciones, de encriptar los datos de las víctimas, casi todas me miraron con aburrimiento.

En aquel entonces las medidas de seguridad que el periodismo me había enseñado a tomar por mi propia cuenta, después de tantas amenazas de muerte, parecían absurdas para la mayoría de colegas, hombres y mujeres.

No importaba de qué forma les explicara (por más simplificada que fuera), que las búsquedas de internet dejaban rastro, que todos nuestros correos electrónicos estaban intervenidos y los virus servían para robar carpetas de investigación enteras con nombres de víctimas, testigos y abogadas.

Gobernaba ya el PAN con Vicente Fox. Las viejas técnicas de espionaje del PRI se habían renovado gracias al acceso y uso cada vez más generalizado, de correos electrónicos y teléfonos celulares.

No una, sino varias veces, mis fuentes militares del área de investigación de la Fiscalía antidrogas perteneciente a la Procuraduría General de la República (PGR) me lo habían explicado: las y los periodistas y activistas por los derechos humanos estábamos, de forma natural, en las “listas negras” del centro de espionaje para la protección de la seguridad nacional, CISEN.

Las viejas prácticas con nuevas herramientas tecnológicas y mayor facilidad para acceder a nuestras llamadas eran facilitadas por el monopolio telefónico de Carlos Slim: Telmex y Telcel estaban al servicio del gobierno en turno.

No hacía falta una orden judicial para pedir la “sábana” de llamadas telefónicas de una o un reportero incómodo para un gobierno estatal o federal, bastaba que la PGR o el propio fiscal, luego Subprocurador, José Luis Santiago Vasconcelos lo pidiera: él mismo me lo confesó en una entrevista mientras yo escribía en 2004 el libro Los demonios del edén: el poder detrás de la pornografía infantil.

Periodistas como Blanche Petrich y Lucía Lagunes, reporteando por todo el país, o defensoras de mujeres como Lucha Castro en Chihuahua y las mujeres migrantólogas de Sin Fronteras I.A.P, todas eran espiadas sistemáticamente. Sus correos electrónicos eran desviados directamente al centro de inteligencia, que entonces tenía algoritmos mucho menos sofisticados para diferenciar la vida personal de la profesional.

Las llamadas telefónicas tanto de líneas que ahora llamamos “de tierra”, como de celulares, eran intervenidas a cualquiera que documentara con seriedad el movimiento zapatista, los femincidios en Ciudad Juárez, o el narcotráfico en Quintana Roo. El filósofo Luis Villoro era uno de esos tan espiados que los expertos se aburrían con sus llamadas poco interesantes. Él pertenecía a la generación de los que todo lo hablaban en persona.

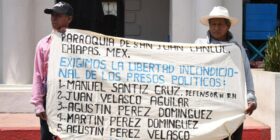

Desde 2005, las y los más vulnerables a ataques personales basados en el espionaje de su vida privada han sido, sin duda, quienes viven en los 32 estados de la República, las y los activistas y reporteros de los medios regionales de provincia, considerados como enemigos de gobernantes de diferentes calañas, periodistas que han ido desgajando, poco a poco, los despojos de país que dejó el PRI y que los demás partidos han esquilmado hasta la saciedad.

En 2009 conocí a un famoso hacker que me invitó a participar en un grupo cerrado de especialistas de todo el mundo que tenía como meta detectar el alcance de la pornografía infantil, directamente vinculada a la trata de personas para detectar de dónde eran los niños y niñas y forzar a los gobiernos a actuar en consecuencia.

Internet era ya el medio idóneo para la transmisión de archivos que los pederastas compartían con diferentes programas, muy elementales comparados con los nuevos. Ya convivían de forma opaca en el ciberespacio lo ilegal con la legalidad.

Todavía para esas fechas la mayoría de colegas periodistas, famosas y desconocidos, incluido mi expareja, eventualmente director de un diario nacional, me respondían risueños ante la petición de usar mejores instrumentos tecnológicos para comunicarnos. Decían que no tenían nada que ocultar, sin entender el fondo del asunto.

Si bien es cierto que nuestro derecho a la privacidad se distingue claramente de aquél de los políticos que investigamos, porque aquellos cometen ilícitos contra la sociedad, pocas personas entienden la importancia del derecho a la privacidad y la dificultad de regularnos sin censurarnos o dejar que los dueños de la economía controlen las redes.

La discusión cayó siempre en oídos sordos, mientras los gobernadores comenzaron a comprar programas de espionaje cibernético y telefónico más sofisticado, no para asuntos de seguridad nacional, sino para saber quién investigaba sus cada vez más comunes vínculos con la delincuencia organizada.

Usaban esa información para exigir a los dueños de los medios que despidieran a reporteros, columnistas y conductoras de noticieros en los estados de todo el país; pruebas e historias sobran; las cosas se hicieron más evidentes cuando estas prácticas llegaron a los medios radicados en la Capital del país.

El espionaje se convirtió en un accesible instrumento de venganza directa y expedita, pero como antes los ataques les sucedían a periodistas y activistas de la sierra de Guerrero, Oaxaca o Chiapas, o a reporteras de Campeche, Tabasco, Yucatán, Durango o Coahuila, los medios nacionales casi nunca miraron dos veces. Los hackers eran, para la mayoría de colegas periodistas, personajes de película, geeks aislados, chicos que querían llamar la atención o héroes espías como Ed Snowden.

LOS ATAQUES

Para quienes advertíamos lo que venía en términos de seguridad personal, derecho a la privacidad e información, pero sobre todo por seguridad de las víctimas y de nuestras fuentes periodísticas, fueron años frustrantes.

El primer gran ataque que atestiguamos fue documentado científicamente y reconocido por expertos como John-Graham Cummings, Mathew Prince y Mathew J. Schwartz; sucedió en 2009, pero no fue sino hasta el 2013 en que el ataque más grande hasta entonces pasaría a la historia: se dieron embestidas DDoS (denegación de servicio) con picos de 300 giga bites por segundo, algo nunca antes visto.

En 2014 vimos los primeros de 400Gbps. Justo en esa época floreció la industria de la ciber-seguridad. Bancos y grandes empresas comenzaron a contratar a los pocos expertos en seguridad y protección de data. El cliente de una empresa que pagaba once mil pesos por proteger sus equipos, un año después comenzó a pagar 200 mil. Los expertos del NSA de Washington y los del HaMosad de Israel, se convirtieron en entrenadores de espionaje gubernamental al mejor postor.

En 2014 Mathew J. Schwartz se refirió a los nuevos niveles de ciberataques con fines de espionaje virulento como un nuevo récord. Los ataques llamados WannaCry/WannaCrypt (quieres llorar/quieres encriptar) dejaron a los especialistas boquiabiertos.

Quienes empezamos a entender que el periodismo independiente daría su mayor batalla frente al viejo periodismo corrupto en las plataformas digitales en aquél entonces, buscamos formas de asegurar que nuestros medios estuvieran alojados en los servidores más seguros.

Los atacantes de medios con periodistas que de verdad hacemos un trabajo ético, no eran los hackers aburridos, ni los cibernautas defensores de la transparencia, estaba claro que desde que los ciber-espías del gobierno británico y los del Israelita habían perseguido a los Anonymous usando programas especializados, varios expertos miraron con ambición a una creciente industria para vender herramientas de espionaje y de protección; es decir crearon el virus y la medicina para curarlo temporalmente.

Anonymous ganó fama luego de que lograra su primer Tango Down (cuando tiras un servidor) como acción política. Aunque ya en junio de 2013, el ex agente de la CIA, Robert Snowden había hecho pública la existencia y uso gubernamental de los programas PRISM y XKeyscore que el gobierno usaba desde la agencia de seguridad nacional (NSA) para espiar a políticos, periodistas y activistas, las y los colegas mexicanos siguieron su camino mientras pequeños grupos especializados dialogaban sobre el derecho a la privacidad, acceso a la información y el ciber-espionaje gubernamental.

EN MÉXICO

En los últimos tres años, en México, documentamos periodísticamente una decena de reportajes de los ataques DDoS NTP a medios electrónicos justo cuando salieron, o estaban por salir, reportajes sobre gobernadores de diferentes estados o contra los aliados presidenciales y el mismo Peña Nieto.

Ya desde el 2007 (es decir, hace 10 años) la PGR tiene denuncias de periodistas, entre ellos dos mías, con evidencia científica que demuestra que usaban los teléfonos de nuestros familiares para desviar llamadas, amedrentarnos y hostigarnos, así como el uso ilegal de nuestros correos electrónicos para manipular información personal a fin de desacreditar nuestras investigaciones.

Los refugios para víctimas están hackeados para bajar información, una y otra vez expertos amigos han ayudado a rescatar los servidores de Organizaciones de la Sociedad Civil hackeadas, casi siempre, por los servicios de espionaje de los gobiernos locales o del federal en casos de quienes ayudan a víctimas migrantes.

La aparición de los teléfonos inteligentes, de la mano de la popularidad de las redes sociales, han terminado con la privacidad que conocimos antes de los años noventa. Ellos crean la tecnología, los virus y la cura para la enfermedad; el negocio perfecto creció frente a la mirada de millones que daban por sentado que no había nada que perder perdiendo la privacidad.

Ya sabemos, por la notoriedad y credibilidad de Carmen Aristegui y un par de activistas más, que el gobierno federal compró Pegasus y en lugar de utilizarlo para investigar y encontrar a los líderes de la delincuencia organizada, espía a periodistas, activistas y sus familiares con recursos de nuestros impuestos.

Lo que no sabemos es en manos de quién queda esa información, pues los vínculos de la delincuencia organizada y los servicios de espionaje (Inteligencia es un insulto) son cada vez más evidentes y sólidos. Peña Nieto y Osorio Chong hacen exactamente lo mismo que hizo con más de un centenar de periodistas, intelectuales y activistas Felipe Calderón, con Genaro García Luna y el programa FinFisher/FinSpy.

LO QUE SIGUE

Lo que sigue ahora es lo verdaderamente trascendental: poner sobre la mesa la auténtica discusión de cómo las universidades que enseñan a jóvenes el desarrollo y uso de TICs dejaron fuera la ética; por qué centenares de millennials privilegiados están dispuestos a trabajar para destruir la libertad de información, entrometerse en la vida de las y los periodistas y activistas que se juegan la seguridad y la vida por el país y la democracia.

Debemos entender que en la medida en que la sociedad logró avances legales en pro de la transparencia, la necesidad de ocultamiento que tienen los gobiernos es directamente proporcional a nuestra capacidad para exigir legalidad e imponer una cultura de justicia y acceso a la información. El espionaje es una oleada desventajosa contra los avances efectivos que han provocado periodistas y activistas.

Debemos preguntar por qué los congresos de los estados aprueban los recursos para el manejo de Community Managers de los gobiernos que en realidad operan como espías, saboteadores de medios, creadores de FakeNews, bots y trolls que operan para desactivar los procesos democráticos y el acceso a las verdades periodísticas, tal como hemos demostrado con pruebas plenas al menos en Quintana Roo.

Quienes sonreían frente al tema de ciber-seguridad deben tomarse muy en serio lo que ya vimos y lo que viene; estamos en la era de la pérdida de privacidad, en un mundo que se divide entre quienes se informan en el ciberespacio y quienes no se interesan por esa vía de comunicación o carecen de acceso a ella.

La verdad es la verdad, no existen la pre-verdad ni la post-verdad. Estamos frente a una sociedad dividida, en que los derechos se pulverizan en la medida en que más gente joven decide habitar en el lado de la corrupción y el enriquecimiento ilícito devastador de la democracia, en el que la violencia concreta se ha volcado en un mundo aparentemente virtual al que hemos entregado nuestras vidas privadas, a través de herramientas cuyo uso desconocemos.

APRENDER

La gran batalla radica en evitar quedarnos en el enojo que provoca el espionaje, para movernos hacia la tarea de aprender a utilizar las herramientas con las que nos atacan, a nosotras y a nuestros hijos e hijas; tomar en serio el uso de las tecnologías para las labores socialmente útiles como el periodismo, la defensa de los derechos humanos y la educación.

En la era de la superficialidad de la estética tecnológica debemos ir a contracorriente tras la ética del conocimiento, porque nuestro instrumento fundamental es el cerebro, lo demás es, por ahora, sólo herramientas que dependen de nuestras decisiones. Conspiremos pues; para los que no tienen a la mano Google, viene del latín spirare-conversari: respirar juntas el mismo aire de libertad, para evitar la autocensura.

* Plan b es una columna cuyo nombre se inspira en la creencia de que siempre hay otra manera de ver las cosas y otros temas que muy probablemente el discurso tradicional, o el Plan A, no cubrirá.

No comments yet.