Contraseñas seguras

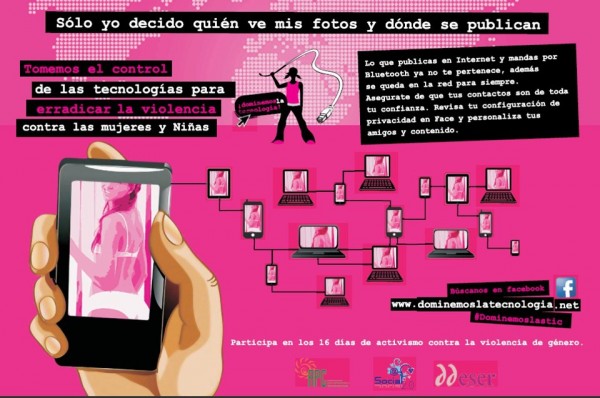

El texto sobre «Contraseñas» es parte de la campaña «Dominemos la tecnología que en México la implementa APC y Ddsser para empoderar a las mujeres en el uso de los recursos tecnológicos.

¿Cuántas contraseñas tienes? ¿Cuántas veces te solicitan una contraseña al utilizar diferentes espacios en internet: desde el correo electrónico hasta las redes sociales y todas esas herramientas “geniales” a las que te has registrado basadas en internet? Nos imaginamos que te la preguntan muchas veces. Y esperamos que tu navegador no sepa la respuesta.

¿CUÁL ES EL RIESGO?

1) MALA GESTIÓN DE CONTRASEÑAS

Es común utilizar la misma contraseña una y otra vez. Después de todo, es difícil ser una persona creativa y pensar en una nueva contraseña cuando te enfrentas al formulario de inscripción de un nuevo servicio. Empiezas a hacer cosas como anotarlas en algún lado, pedirle a tu navegador que las recuerde, usar términos secretos como “letmein” (“dejamentrar”, la octava contraseña más popular según un estudio de 2011) o guardarlas en un archivo en tu computadora con un nombre inteligente como “contraseñas” o “la llave de mi corazón”. ¡O en un cartelito pegado al lado de la computadora!

Con frecuencia compartimos nuestras contraseñas con amigos/as y parejas, o elegimos contraseñas fáciles de adivinar o que incluso están disponibles públicamente, como por ejemplo el nombre de nuestras parejas, de familiares y mascotas o las fechas de sus cumpleaños.

Es importante que tengamos cuidado con nuestras contraseñas para mantenerlas seguras. No son sólo nuestra privacidad y seguridad las que están en riesgo, son las de todas las personas con las que tenemos contacto.

2) PROGRAMAS DE HACKEO DE CONTRASEÑAS

Las contraseñas malas permiten que alguien obtenga acceso no autorizado a tu cuenta porque son fáciles de adivinar o porque se pueden descifrar con programas de hackeo de contraseñas disponibles gratuitamente en internet.

Por ejemplo, en internet abundan los programas que recuperan las contraseñas del administrador de Windows. Quien realiza el mantenimiento de tu computadora puede acceder a sus contenidos extrayendo el disco duro y copiando los archivos en otro equipo. Si se hace eso, a esta persona no se le pedirá tu contraseña porque evita usar Windows por completo.

Hay dos tipos de programas para hackear contraseñas que se emplean más comúnmente para rápida y repetidamente adivinar tu contraseña: los “ataques de diccionario” prueban tu contraseña contra diccionarios enteros de palabras en varios idiomas; los ataques de “fuerza bruta” prueban todas las combinaciones posibles con los caracteres, números y signos de puntuación del teclado. Puedes hacerles mucho más difícil a estos programas la tarea de descubrirlas si usas contraseñas más largas y con más combinaciones de letras mayúsculas y minúsculas, signos de puntuación y números.

El tiempo que lleva descubrir tu contraseña depende de la velocidad de procesamiento de la computadora que realiza el hackeo. Lo que podría llevarle a una computadora “normal” días o meses, apenas le toma unos segundos a un equipo potente con altísimas velocidades de procesamiento, como las super computadoras de Google. Una contraseña de ocho letras en minúsculas puede hackearse en menos de un día con una computadora normal pero si reemplazas dos de los caracteres con una letra mayúscula y un signo de puntuación, a una computadora normal le llevaría unos meses descifrarla. Debido a esto y al hecho de que las velocidades de procesamiento de las computadoras mejoran constantemente (las tarjetas gráficas cuentan ahora con procesadores potentes para juegos, por ejemplo), es importante tomar conciencia y crear contraseñas más largas y complejas.

Una vez que los/as hackers tienen una de tus contraseñas, inmediatamente tratarán de acceder a otros espacios que utilizas en línea y si siempre usas la misma contraseña serás muy vulnerable a otros ataques.

3) PROGRAMAS ESPÍA, KEYLOGGERS Y SNIFFING

Los programas espía como los keyloggers son programas ocultos instalados en una computadora que pueden registrar cada letra que se escribe. Algunos también hacen capturas de pantalla para ver qué se está cliqueando. Aunque las malas contraseñas son comunes, incluso una contraseña excelente se puede descifrar si nuestras computadoras tienen programas espía como los keyloggers instalados por alguien que tiene acceso a ellas, ya sea la propia o una que estemos usando prestada. Puede ser difícil darse cuenta si hay un keylogger instalado porque generalmente se esconden bajo un nombre o un archivo de aspecto inocente.

Si estamos utilizando nuestra computadora con redes inalámbricas – incluso las que están protegidas con contraseña – nuestra información puede ser vulnerable a “sniffing” (husmear). Sniffing significa que otras computadoras conectadas a la misma red inalámbrica pueden examinar nuestro “tráfico”: los sitios web que visitamos, nuestros chats y, en algunos casos, incluso nuestras contraseñas.

4) PHISHING

A veces podemos ser víctimas de un engaño mediante el que se nos pide nuestro nombre de usuario/a y contraseña en sitios que se parecen a nuestro banco, redes sociales o servicios de librería pero que en realidad son imitaciones muy bien diseñadas para hacernos creer que son auténticos. Esto se conoce como “phishing”. Una vez que introducimos nuestra información de acceso (login) en el sitio falso puede aparecer un mensaje de error; muchas personas simplemente pensarían que el sitio está temporalmente fuera de servicio. Sin embargo, nuestro nombre de usuario/a y contraseñas ya quedaron registradas durante el proceso. La mayoría del phishing ocurre directamente en nuestro correo electrónico, donde nos llegan mensajes de servicios de “apoyo” o de “recursos humanos” que nos dicen que están actualizando sus bases de datos o nos advierten de un posible fraude en nuestra cuenta bancaria para que cliqueemos directamente en el sitio web indicado en el mensaje falso.

BUENAS PRÁCTICAS PARA ESTAR SEGURS

1) TEN CUIDADO CON TU CONTRASEÑA

El primer nivel de protección de tu contraseña es no divulgarla. Tenemos que ser concientes de la gente que pasa a nuestro lado o mira por encima de nuestro hombro cuando ingresamos nuestras contraseñas y observar si hay cámaras de video en los cibercafés o en los sitios de trabajo donde accedemos a internet.

Al tomarnos tiempo para crear un espacio seguro y protegido, en realidad estamos respetándonos a nosotros/as mismos/as, a nuestras familias, amistades y colegas. En las relaciones personales, la privacidad es una parte importante del respeto y la confianza y nunca deberíamos sentirnos en la obligación de compartir nuestras contraseñas para demostrar nuestra confianza en alguien o esperar que otras personas lo hagan con nosotros/as.

2) CAMBIA TUS CONTRASEÑAS CON REGULARIDAD

- · Sin duda ya escuchaste los siguientes consejos pero es muy importante que los tomes en serio:

- · No utilices la misma contraseña en más de un servicio

- · Nunca compartas tus contraseñas con nadie

- · Nunca escribas tus contraseñas

- · Cambia tus contraseñas con frecuencia

Si te has visto en la necesidad de dar a alguien tu contraseña por cualquier razón o crees que alguien puede haberla visto, no dudes en cambiarla de inmediato.

El cambio de contraseñas puede hacer descarrilar los programas de hackeo y bloquear el acceso ya obtenido. Crear y recordar algunas contraseñas muy seguras cada mes es una compensación razonable por tu seguridad en línea. Si administras tus contraseñas con una clave de seguridad tal como KeePass, en combinación con frases de acceso y contraseñas seguras, podrás fortalecer tu seguridad enormemente.

Si ves CUALQUIER actividad sospechosa en un servicio en línea debes cambiar inmediatamente tu contraseña. Tomemos como ejemplo tu correo electrónico. Si en la bandeja de salida ves mensajes que tú no enviaste, si entre tus contactos hay algunos que no reconoces, si tus amistades te avisan que estás enviando spam o virus o notas que ciertos elementos en el entorno de tu correo electrónico se han reorganizado, verifica de inmediato la configuración de tu cuenta. Comprueba si tu correo está siendo reenviado a algún otro lado, si el correo electrónico de referencia para restablecer la contraseña es realmente el tuyo y si la pregunta de verificación de contraseña o el teléfono celular que figura también son los tuyos. Luego cambia tu contraseña. Te aconsejamos que también repases otros elementos de la sección Cuidarse, como el mantenimiento básico de la computadora y la navegación segura para que tu computadora esté más protegida.

3) PROTEGE TU COMPUTADORA CON UNA CONTRASEÑA

Los diferentes sistemas operativos como Mac, Linux y Windows tienen diferentes requisitos de contraseña. Por ejemplo los sistemas operativos Macintosh y Linux requieren una contraseña del administrador para instalar cualquier programa. Con Windows, el administrador es la cuenta predeterminada y no requiere una contraseña. Deberías crear una cuenta de administrador y usarla sólo para instalar programas. Crea tu propia cuenta de usuario/a para todas las demás actividades que realices en tu equipo.

Activa la protección con contraseña para tu computadora. Si abandonas tu computadora – aunque sólo sea por un momento para tomar un café o ir al baño – asegúrate de “bloquearla”, es decir, que para acceder debas introducir una contraseña. Así será más difícil que alguien instale un programa keylogger en tu computadora. También evita que puedan acceder y utilizar las cuentas en las que hayas iniciado sesión en tu navegador de internet, como webmail o Twitter. Proteger tu computadora con una contraseña no es suficiente, como vimos más arriba, pero es un primer paso importante.

La contraseña que te permite acceder a tu computadora es una de las pocas que deberás recordar siempre y siempre debe ser lo más segura posible.

4) MANTENIMIENTO BÁSICO DE LA COMPUTADORA

Es importante asegurarte de que tu equipo no tenga virus ni programas espía. Los sistemas Windows sufren más ataques y son más vulnerables que los sistemas Macintosh y Linux. Tener un buen antivirus y un cortafuego es una parte importante del mantenimiento básico de la computadora y te ayudará a protegerte contra el espionaje remoto.

Asegúrate de que tus programas de antivirus estén actualizados con las últimas definiciones de virus y tómate tiempo para escanear todos tus archivos a diario. Esto también vale para Mac y Linux. A pesar de que estos sistemas operativos son menos propensos a sufrir ataques de virus, sí pueden propagar virus a otros/as usuarios/as de Windows.

Los/as diseñadores/as están constantemente mejorando los sistemas en tanto se descubren nuevos problemas y debilidades diariamente. También mantén tus sistemas operativos actualizados, especialmente si recibes aviso sobre entregas de parches de seguridad.

5) SUGERENCIAS PARA CREAR UNA CONTRASEÑA MÁS SEGURA

Aquí te damos algunas sugerencias para construir una contraseña más segura que puedas recordar:

a) Piensa en una frase de acceso seguro en lugar de una contraseña. Es más fácil de recordar y nos puede ayudar a interconectar asociaciones importantes que sólo nosotros/as conocemos. En general, las frases son mucho más largas que las contraseñas, lo que las hace más difíciles de descifrar.

b) No utilices palabras de diccionario o nombres propios. Como mencionamos anteriormente, los programas de hackeo de contraseñas incluyen los que examinan todas las palabras de los diccionarios y en diferentes idiomas, por lo que sustituir palabras de un idioma con otro no es infalible.

c) No utilices información que pueda asociarse fácilmente contigo: cumpleaños, nombres de familiares, etc.

d) Crea contraseñas complejas que incluyan caracteres, mayúsculas y minúsculas, números y signos de puntuación. Si el servicio lo permite, utiliza también espacios entre caracteres.

e) Y cuanto más larga sea, mejor. Por lo menos 10, 12 y hasta 20 caracteres.

También puedes crear contraseñas complejas y largas que sean fáciles de recordar a partir de frases de acceso que sólo tengan sentido para ti. A continuación te sugerimos cómo hacerlo:

Primero:

- · Selecciona una línea o el título de tu poema o canción favorita

- · Recuerda el cartel o el eslogan que más te guste de las marchas de protesta

- · Abre un libro y selecciona un fragmento al azar o elige tu cita preferida

- · Rememora tus cosas favoritas a una cierta edad: música, deportes, comida, un juguete.

Después:

- · Crea una contraseña seleccionando letras de cada palabra de la frase de acceso.

- · Desarrolla tu propio código o política personal para construir contraseñas. El código podría indicarte qué letra utilizar de cada palabra, es decir, la primera letra de cada palabra o tal vez la última. Siempre puedes optar por capitalizar la primera y la última letra de la frase de acceso. Tu código personal podría indicar qué números y signos de puntuación reemplazarán siempre determinados caracteres. Por ejemplo, elige sustituir todas las letras «i» con el número 3. O escribe siempre en mayúsculas la cuarta letra porque 4 es tu número favorito.

- · Puedes aplicar estas mismas sustituciones en diferentes contraseñas. De esta manera, es fácil cambiar tu frase de acceso con frecuencia pero podrás seguir aplicando tu propio código secreto para crear tu contraseña a partir de la frase de acceso.

Por ejemplo:

“¡El feminismo es la idea radical de que las mujeres son personas!” se convierte en: ¡Efel3r&qlmsp!

El “código” personal para construir la contraseña es el siguiente:

- · Utiliza la primera letra de cada palabra y todos los signos de puntuación

- · La primera letra en mayúscula

- · Sustituye la “i” por el número 3

- · Sustituye la “d” por &

- · Asegúrate de que la contraseña tenga como mínimo 10 caracteres

Cada mes te divertirás pensando en frases interesantes para modificar su contraseña.

* El texto es parte de la campaña «Dominemos la tecnología» de la organización civil APC, que busca empoderar a las mujeres mediante el uso de recursos tecnológicos. La campaña pretende también sensibilizar a las mujeres sobre seguridad digital.

No comments yet.